在万物互联的时代,从智能手机上的一个轻触,到工厂车间里设备的精准执行,一条物联网(IoT)设备控制命令的旅程,是一场跨越虚拟与物理世界、充满技术挑战与安全风险的非凡征途。它的“一生”,不仅是数据包的传输,更是网络架构与信息安全软件深度协同、全程守护的缩影。

第一章:诞生与启程——应用层的封装

一切始于用户意图。当用户在手机App、Web管理界面或自动化规则引擎中触发“打开智能灯”或“调节工业阀门”的指令时,一条控制命令便宣告诞生。此时,负责生成命令的应用软件(如智能家居平台、工业SCADA系统客户端)扮演着“发令官”的角色。它首先会对命令进行标准化封装,通常采用如MQTT、CoAP、HTTP/HTTPS或特定行业协议,将“做什么”(操作类型)、“对谁做”(设备唯一标识符,如Device ID)以及“参数是什么”(如亮度级别、开度百分比)等信息编码成特定的数据格式(如JSON、XML或二进制数据)。在这一阶段,信息安全软件已开始介入:身份认证机制确保只有授权用户能发起命令;敏感参数可能被加密;数字签名或消息认证码(MAC)的雏形可能在此生成,为命令的完整性与不可抵赖性打下基础。

第二章:网络穿行——网关与协议的接力

封装好的命令离开本地设备,踏上网络征途。它首先可能到达本地网关(如家庭路由器、工业物联网关)。网关是关键的枢纽和“安检站”。它负责协议转换(例如,将来自互联网的HTTP命令转换为设备局域网内使用的Zigbee、蓝牙或Modbus指令),并进行初步的安全过滤。部署在网关上的防火墙、入侵检测/防御系统(IDS/IPS)软件会仔细检查数据包:核对源IP地址是否在白名单内,分析协议是否符合规范,检测载荷中是否含有已知的攻击模式(如SQL注入、缓冲区溢出代码)。通过检查后,命令被转发至广域网(互联网或专网)。在云平台或边缘计算节点,命令可能被进一步处理、路由,并经由运营商的网络基础设施,奔向目标设备所在的网络区域。全程中,传输层安全(TLS/DTLS)协议为数据通道提供加密,防止命令在传输中被窃听或篡改。

第三章:抵达与验明正身——设备端的验证与解析

历经千山万水,命令数据包终于抵达目标物联网设备所在的网络边缘,并最终被设备本身的网络接口(如Wi-Fi、蜂窝模块、以太网口)接收。设备上运行的嵌入式操作系统和通信协议栈负责解包。此刻,最严格的安全检查开始了:

- 身份与权限验证:设备会验证命令发送者(通常是云服务或网关)的身份,检查其数字证书是否有效、是否由可信的证书颁发机构签发。基于预置的访问控制策略,确认该发送者是否有权限执行此特定命令。

- 完整性校验:设备使用预共享的密钥或非对称加密算法,验证命令附带的数字签名或MAC。任何在传输途中发生的细微篡改都会导致校验失败,命令将被立即丢弃。

- 命令解析与安全过滤:验证通过后,设备固件中的协议解析模块开始工作。稳健的解析代码需防范解析逻辑漏洞(如畸形数据包导致的崩溃)。设备端的安全代理软件(如果存在)或安全编码实践会进行最后的参数安全检查,例如,确保亮度值在0-100的合法范围内,防止非法参数触发意外行为。

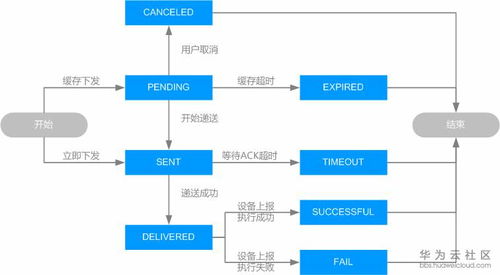

第四章:执行与反馈——物理世界的响应与闭环

通过所有安全关卡后,命令的核心指令被交付给设备的控制逻辑或执行器驱动。微控制器(MCU)或处理器根据指令,操作GPIO引脚、PWM输出或通过驱动电路控制继电器、电机、LED等物理元件,从而完成开灯、关阀、上报传感器读数等动作。执行完成后,设备通常会生成一条状态反馈或确认消息,沿着相似的路径(经历加密、签名、传输、验证)回传给控制端应用,形成一个完整的“命令-响应”闭环。这个反馈对于监控系统至关重要,它证实了命令的成功执行,也为系统状态更新提供了依据。

第五章:一生的守护——全链路安全开发的要义

这条命令“一生”的顺遂,绝非偶然。它深刻体现了网络与信息安全软件开发在物联网领域的核心地位:

- 安全设计(Security by Design):从设备硬件(安全芯片、信任根)、固件(安全启动、安全更新)、通信协议(强制加密、最小权限原则)到云端平台(API安全、密钥管理),安全必须贯穿于产品生命周期的每一个设计阶段。

- 纵深防御(Defense in Depth):单一防线不足以应对复杂威胁。命令旅程中层层设防——应用认证、传输加密、网关过滤、设备端强验证——构成了纵深防御体系,确保即使某一环节被突破,后续防线仍能提供保护。

- 持续监控与响应:安全软件不仅包括静态的防护组件,还包括动态的监控系统。安全信息和事件管理(SIEM)平台、物联网安全运营中心(SOC)会收集命令流中的日志、异常行为,通过大数据分析发现潜在攻击(如命令洪水攻击、异常地理位置登录),并触发自动响应或人工干预。

一条看似简单的物联网控制命令,其背后是一次精密、高效且充满安全考量的数字旅程。从云端到边缘,从比特流到物理动作,网络架构构建了其通达的路径,而信息安全软件则编织了其全程的“金钟罩”。随着物联网更深地融入关键基础设施和日常生活,让每一条命令都能安全、可靠地完成其“一生”,是开发者、安全专家和行业监管者共同肩负的时代责任。这不仅是技术课题,更是构建可信数字未来的基石。