一场波及全球近850万台设备的微软系统大崩溃事件,以极具冲击力的方式向世人揭示了网络安全并非固若金汤。此次事件不仅造成了广泛的服务中断和数据风险,更为网络与信息安全软件开发领域敲响了警钟:在数字化浪潮汹涌的今天,我们的安全防护体系依然脆弱,亟待通过技术创新与战略升级构筑更为坚实的防线。

此次大规模系统崩溃,根源在于一个未被及时识别和修补的高危漏洞被恶意利用。攻击者通过精心构造的代码,绕过了系统的常规防御机制,导致了核心服务的连锁式失效。受影响的设备涵盖企业服务器、个人电脑乃至关键基础设施,波及金融、医疗、政务等多个核心领域,直接经济损失难以估量,更对公众信任与社会稳定构成了严峻挑战。事件暴露出,即便是微软这样的科技巨头,其复杂庞大的软件生态也难免存在“未知的未知”风险,过度依赖单一供应商或技术栈会放大系统性风险。

这一危机深刻凸显了当前网络威胁格局的演变:攻击手段日益专业化、自动化,攻击目标从数据窃取转向更具破坏性的系统瘫痪。传统基于特征码匹配的“围墙式”防御已显力不从心。这要求网络与信息安全软件的开发必须实现范式转移。开发理念须从“事后补救”转向“持续免疫”,将安全能力深度内嵌至软件开发生命周期的每一个环节(DevSecOps)。这意味着安全需求分析与安全编码实践必须始于设计阶段,而非项目尾声的附加项。

技术路径需要深度融合人工智能与大数据分析。通过行为分析、异常检测和威胁情报的实时聚合,安全软件应能实现主动预测、动态感知和自主响应,从“识别已知威胁”进化到“预警未知攻击”。例如,利用机器学习模型分析海量日志,可提前洞察细微的异常模式,从而在攻击链条早期实施阻断。

面对操作系统、云平台等底层基础设施的复杂性与重要性,安全软件的开发需更加注重“零信任”架构的落地。它假定网络内外皆不可信,必须对每一次访问请求进行严格的身份验证、设备检查和权限最小化授权。这能有效限制漏洞被利用后的横向移动范围,将损失控制在局部。

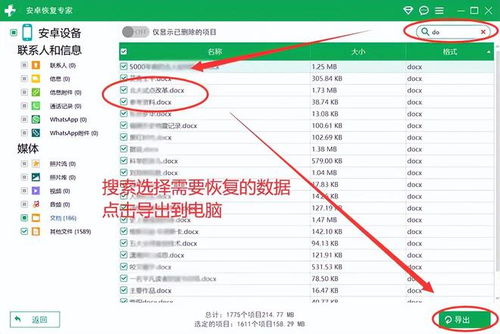

此次事件也警示了供应链安全的重要性。现代软件高度依赖开源组件和第三方库,一个上游漏洞可能导致下游无数应用沦陷。因此,安全软件开发必须包含严格的软件物料清单(SBOM)管理和供应链风险审核,确保从源头到终端的每一环节都可追溯、可验证。

微软系统大崩溃并非孤立的 IT 事故,而是数字化时代安全脆弱性的一个缩影。它迫使整个行业进行深刻反思:真正的网络安全,不能仅寄希望于某家公司的“补丁”,而必须依靠整个生态体系构建起动态、智能、纵深的防御能力。网络与信息安全软件的开发者们,正肩负着通过持续创新,将“没有想象的安全”转变为“超越想象的安全”这一时代重任。前路挑战重重,但唯有直面漏洞,方能铸就未来数字世界的基石。